چهارچوب MITER ATT & CK چیست؟

MITER ATT & CK® مخفف MITER Adversarial Tactics، Techniques، and Common Knowledge (ATT & CK) است. چارچوب MITER ATT & CK یک پایگاه دانش و مدل برای رفتارهای متقابل سایبری است که مراحل مختلف چرخه حیات حمله یک دشمن و سکوهایی را که هدف آنها شناخته شده است منعکس میکند. تاکتیکها و تکنیکهای انتزاعی، طبقه بندی مشترکی از اقدامات متقابل فردی را ارائه میدهد که توسط جنبههای تهاجمی و دفاعی امنیت سایبری درک میشود. همچنین سطح مناسبی از طبقه بندی را برای اقدامات متخاصم و روشهای خاص دفاع در برابر آن ارائه میدهد.

مدل رفتاری ارائه شده توسط ATT & CK شامل اجزای اصلی زیر است:

- تاکتیکهایی که اهداف دشمن را در طول حمله نشان می دهد.

- تکنیکهایی که به وسیله آنها دشمنان به اهداف تاکتیکی (سلول های فردی) دست می یابند.

- استفاده مستدل از تکنیکها و سایر فرادادهها (مرتبط با تکنیک ها).

MITER ATT & CK در سال 2013 در نتیجه آزمایش Fort Meade (FMX) MITRE ایجاد شد که در آن محققان از رفتار دشمن و مدافع در تلاش برای بهبود تشخیص تهدیدات پس از سازش از طریق سنجش از راه دور و تجزیه و تحلیل رفتاری استفاده کردند. سوال کلیدی برای محققان این بود که “ما در تشخیص رفتارهای مستند دشمن چقدر خوب عمل می کنیم؟” برای پاسخ به این سوال، محققان ATT & CK را توسعه دادند که به عنوان ابزاری برای طبقه بندی رفتارهای دشمن مورد استفاده قرار گرفت.

ماتریکس MITER ATT & CK چیست؟

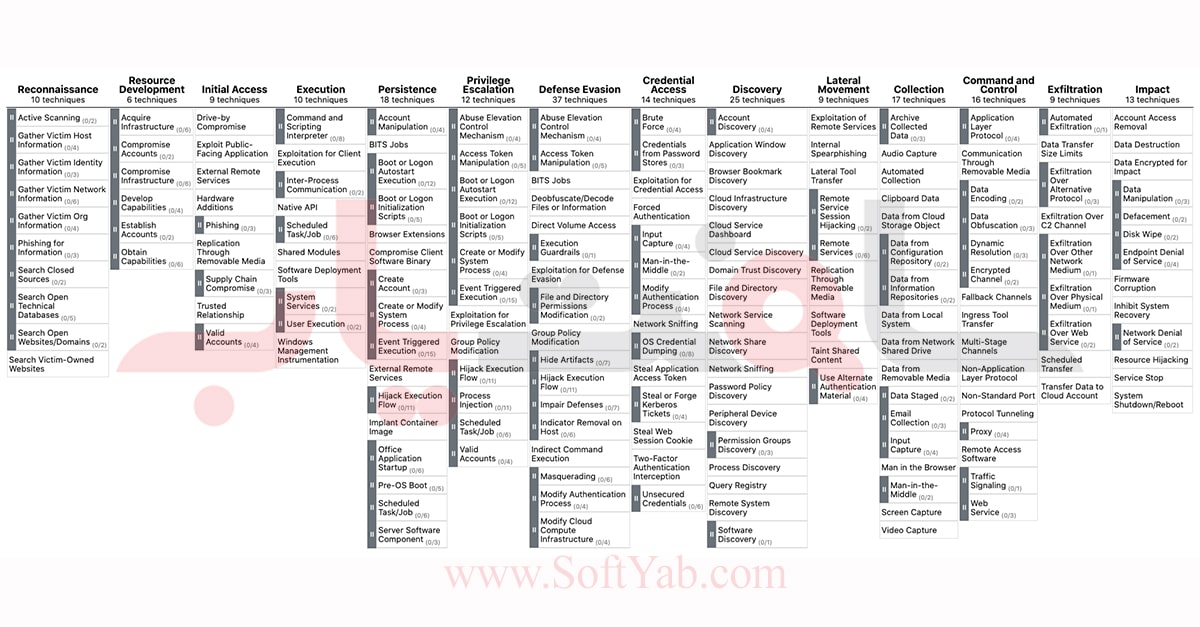

ماتریکس MITER ATT & CK شامل مجموعهای از تکنیکها است که توسط دشمنان برای دستیابی به یک هدف خاص مورد استفاده قرار میگیرد. این اهداف در ماتریکس ATT & CK به عنوان تاکتیک طبقه بندی میشوند. اهداف به صورت خطی از نقطه شناسایی تا هدف نهایی لایه برداری یا ارائه میشوند. با نگاهی به گستردهترین نسخه ATT & CK for Enterprise، که شامل Windows ،MacOS ،Linux ،AWS ،GCP ،Azure ،Azure AD ، Office 365 ،SaaS و محیطهای شبکه است، تاکتیکهای دشمن زیر طبقه بندی شدهاند:

- شناسایی: جمع آوری اطلاعات برای برنامهریزی عملیات دشمن در آینده، یعنی اطلاعات مربوط به سازمان مورد نظر

- توسعه منابع: ایجاد منابع برای پشتیبانی عملیات، به عنوان مثال، ایجاد زیرساخت فرمان و کنترل

- دسترسی اولیه: تلاش برای ورود به شبکه شما، یعنی فیشینگ نیزه

- اجرا: تلاش برای اجرای کد مخرب، یعنی اجرای یک ابزار دسترسی از راه دور

- پایداری: تلاش برای حفظ جایگاه خود، یعنی تغییر تنظیمات

- افزایش امتیاز: تلاش برای دستیابی به مجوزهای سطح بالاتر، یعنی استفاده از آسیب پذیری برای افزایش دسترسی

- فرار از دفاع: تلاش برای جلوگیری از شناسایی شدن، یعنی استفاده از فرآیندهای قابل اعتماد برای پنهان کردن بدافزار

- دسترسی اعتبار: سرقت نام حسابها و گذرواژهها، به عنوان مثال، keylogging

- کشف: تلاش برای کشف محیط خود، یعنی کشف آنچه میتوانند کنترل کنند

- حرکت جانبی: حرکت در محیط خود، یعنی استفاده از اعتبار معتبر برای چرخاندن در چندین سیستم

- جمع آوری: جمع آوری دادههای مورد علاقه برای هدف دشمن، یعنی دسترسی به دادهها در فضای ذخیره سازی ابری

- فرمان و کنترل: ارتباط با سیستمهای آسیب دیده برای کنترل آنها، یعنی تقلید از ترافیک معمولی وب برای برقراری ارتباط با شبکه قربانی

- Exfiltration: سرقت دادهها، یعنی انتقال دادهها به حساب ابر

- تأثیر: دستکاری، قطع یا نابودی سیستمها و دادهها، یعنی رمزگذاری دادهها با باج افزار

در هر تاکتیک ماتریس MITER ATT & CK تکنیکهای دشمن وجود دارد که فعالیت واقعی انجام شده توسط دشمن را توصیف میکند. برخی از تکنیکها دارای تکنیک های فرعی هستند که نحوه انجام یک تکنیک خاص توسط دشمن را با جزئیات بیشتر توضیح میدهد. ماتریس کامل ATT & CK for Enterprise از ناوبر MITER ATT & CK در زیر نشان داده شده است:

منبع: mcafee

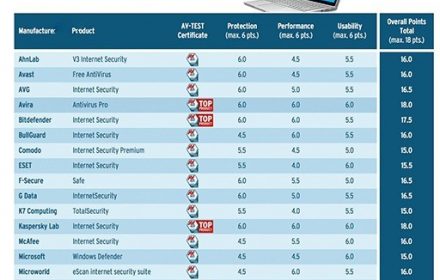

جهت انتخاب آنتی ویروس مناسب خود با این شماره 09224971053 تماس بگیرید.

مارو در شبکه های اجتماعی خودتان به اشتراک بگذارید.