Zero Trust (اعتماد صفر) چیست؟

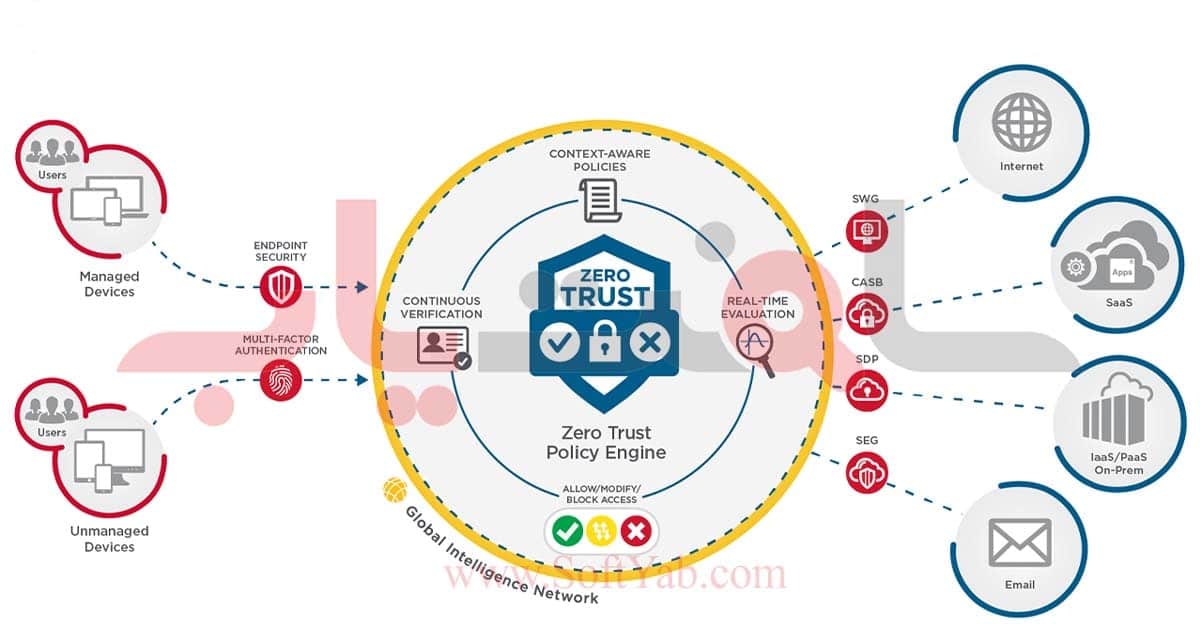

Zero Trust یک چارچوب امنیتی است که همه کاربران را، چه در داخل و چه خارج از شبکه سازمان، قبل از ایجاد دسترسی به برنامهها و دادهها احراز هویت میکند. به عبارت دیگر Zero Trust یک مدل امنیتی فناوری اطلاعات است که نیاز به تأیید هویت دقیق برای هر شخص و دستگاهی دارد که میخواهد به منابع موجود در یک شبکه خصوصی دسترسی پیدا کند. Zero Trust فرض میکند که هیچ حاشیه سنتی شبکهای وجود ندارد. شبکهها میتوانند محلی، در ابر یا ترکیبی از منابع در هر کجا و هر مکان باشند.

این چارچوب با دستورالعملهای مختلف صنعت مانند Forrester eXtended ، Gartner’s CARTA، و اخیراً NIST 800-207، به عنوان راهی مطلوب برای رسیدگی به چالشهای امنیتی فعلی برای اولین بار در هر نقطه از جهان، در زمینه ابر تعریف شده است.

چارچوب Zero Trust

اجرای این چارچوب ترکیبی از فن آوریهای پیشرفته مانند احراز هویت چند عاملی، مدیریت هویت و دسترسی (IAM)، حفاظت از هویت و فناوری امنیت نسل آخر برای تأیید هویت کاربر و حفظ امنیت سیستم است. Zero Trust توسعه یافته همچنین مستلزم در نظر گرفتن رمزگذاری دادهها، ایمن سازی ایمیل و تأیید بهداشت داراییها و نقاط پایانی قبل از اتصال آنها به برنامهها است.

Zero Trust فاصله قابل توجهی از امنیت شبکه سنتی دارد. رویکرد سنتی به طور خودکار به کاربران و نقاط نهایی در محیط سازمان اعتماد میکند و سازمان را در معرض خطر بازیگران داخلی مخرب و اعتبار سرکش قرار میدهد و به حسابهای غیر مجاز و به خطر افتاده اجازه میدهد دسترسی گستردهای را در داخل داشته باشند. این مدل با مهاجرت ابری طرحهای تحول کسب و کار تاریخ (و در برخی موارد منسوخ) شد.

بنابراین معماری Zero Trust از سازمانها میخواهد که به طور مداوم نظارت و تأیید کنند که یک کاربر و دستگاه آنها دارای امتیازات و ویژگیهای مناسب هستند. این امر مستلزم آن است که سازمان کلیه خدمات و حسابهای ممتاز خود را بداند و بتواند کنترلهایی را در مورد آنچه و کجا متصل میشوند، ایجاد کند. تأیید اعتبار یکبار کافی نیست، زیرا تهدیدها و ویژگیهای کاربر همه در معرض تغییر هستند.

در نتیجه، سازمانها باید اطمینان حاصل کنند که قبل از اجازه اتصال به هر یک از داراییهای سازمانی یا ابری شما، تمام درخواستهای دسترسی به طور مداوم بررسی میشوند. به همین دلیل است که اجرای سیاستهای Zero Trust متکی به قابلیت مشاهده در زمان واقعی در اعتبار و ویژگیهای کاربر مانند موارد زیر است:

- هویت کاربر و نوع اعتبارنامه (انسانی ، برنامه ای)

- شماره و امتیازات هر اعتبارنامه در هر دستگاه

- اتصالات معمولی برای اعتبارنامه و دستگاه (الگوهای رفتاری)

- نوع سخت افزار و عملکرد سخت افزار

- موقعیت جغرافیایی

- نسخههای سیستم عامل

- پروتکل احراز هویت و خطر

- نسخه سیستم عامل و سطوح وصله

- برنامههای نصب شده در نقطه پایانی

- شناسایی امنیت یا حادثه از جمله فعالیت مشکوک و شناسایی حمله

سازمانها باید ساختار شبکه خود و امتیازات دسترسی به آنها را برای جلوگیری از حملات احتمالی ارزیابی کرده و در صورت بروز نقض، تأثیر آن را به حداقل برسانند. این میتواند شامل تقسیم بندی بر اساس انواع دستگاه، هویت یا توابع گروه باشد. به این معنا که پروتکلهای مشکوک مانند RDP یا RPC به کنترل کننده دامنه باید همواره به چالش کشیده شوند یا به اعتبارهای خاص محدود شوند.

بیش از 80% از همه حملات از اعتبارنامه یا سوء استفاده در شبکه است. با حملات مداوم جدید علیه اعتبارنامهها و هشهای رمز عبور حفاظتهای اضافی از اعتبارنامهها و دادهها شامل امنیت ایمیل، محصولات از نوع CASB و دروازههای وب میشود که از امنیت بیشتر رمز عبور، یکپارچگی حسابها و قوانین سازمانی جلوگیری میکند و از اجتناب از خدمات سایه پر خطر IT جلوگیری میکند.

چرا Zero Trust مهم است؟

Zero Trust یکی از موثرترین روشها برای کنترل دسترسی سازمانها به شبکهها، برنامهها و دادههای خود است. این مجموعه طیف گسترده ای از تکنیکهای پیشگیرانه شامل تأیید هویت و تجزیه و تحلیل رفتاری، تقسیم بندی خرد، امنیت نقطه پایانی میباشد و حداقل کنترل امتیازات را برای جلوگیری از مهاجمان احتمالی و محدود کردن دسترسی آنها در صورت نقض، ترکیب میکند.

ایجاد قوانین فایروال و انسداد با تجزیه و تحلیل بستهها کافی نیست، یک حساب آسیب دیده که پروتکلهای احراز هویت را در یک دستگاه محیط شبکه عبور میدهد، باید برای هر جلسه بعدی یا نقطه پایانی که سعی میکند به آن دسترسی پیدا کند، ارزیابی شود. برخورداری از فناوری تشخیص رفتارهای عادی در مقابل ناهنجاریها به سازمانها اجازه میدهد تا کنترلها و خط مشیهای احراز هویت را افزایش دهند تا این که تصور کنند که اتصال از طریق VPN یا SWG به این معنی است که اتصال کاملاً ایمن و قابل اعتماد است.

این لایه امنیتی اضافی بسیار مهم است زیرا شرکتها تعداد نقاط پایانی را در شبکه خود افزایش میدهند و زیرساختهای خود را برای استفاده از برنامههای کاربردی و سرورهای مبتنی بر ابر گسترش میدهند. علاوه بر این، یک استراتژی امنیتی بدون مرز برای سازمانهایی با نیروی کار جهانی که به کارکنان توانایی کار از راه دور را ارائه میدهند بسیار حیاتی است.

در نهایت، با تقسیم بندی شبکه بر اساس هویت، گروهها و عملکردها و کنترل دسترسی کاربران، امنیت Zero Trust به سازمان کمک میکند تا نقصها را کنترل کرده و آسیبهای احتمالی را به حداقل برساند. این یک اقدام امنیتی مهم است زیرا برخی از پیچیدهترین حملات توسط اعتبار مخرب (داخلی یا به خطر افتاده) تنظیم شده است.

مثال Sunburst Attack

حمله اخیر زنجیره تامین نرم افزار Sunburst اهمیت این موضوع را نشان میدهد که چرا سازمانها نمیتوانند حتی با حسابهای سرویس استاندارد و ابزارهای مورد اعتماد قبلی، مراقبت خود را کنار بگذارند. همه شبکهها دارای به روزرسانیهای خودکار در مجموعه فناوری خود هستند، از برنامههای وب گرفته تا نظارت و امنیت شبکه. اتوماسیون وصلهها برای رعایت بهداشت شبکه ضروری است. با این حال، حتی برای به روز رسانیهای اجباری و خودکار، Zero Trust به معنای پیش بینی اقدامات مخرب احتمالی است.

تجزیه و تحلیل فنی حمله نشان میدهد که چگونه میتوان از هر مکانیزم، به ویژه ابزاری که معمولاً در شبکه استفاده میشود، از مکانیسم بروزرسانی استفاده کرد و چگونه باید اصول معماری Zero Trust را برای کاهش این تهدیدها به کار گرفت.

Zero Trust و اصل حداقل امتیاز، سیاستها و مجوزهای سختگیرانهای را برای حسابهای خدمات الزامی میکند. به طور کلی حسابهای خدمات باید دارای رفتارهای شناخته شده و امتیازات محدود اتصال باشند. آنها هرگز نباید مستقیماً به کنترل دامنه یا سیستم احراز هویت مانند AD FS دسترسی داشته باشند و هرگونه ناهنجاری رفتاری باید به سرعت شناسایی و در صورت بروز تشدید شود.

اصول اصلی مدل Zero Trust چیست؟

مدل Zero Trust بر اساس اصول زیر است:

- همه کنترلهای پیش فرض دسترسی را دوباره بررسی کنید.

- از انواع تکنیکهای پیشگیرانه استفاده کنید که به هویت، نقطه پایانی، دادهها و دسترسی به برنامه مربوط میشود.

- نظارت و کنترل در زمان واقعی را برای شناسایی و توقف فعالیتهای مخرب فعال کنید.

- با یک استراتژی امنیتی گستردهتر هماهنگ شوید.

1. همه کنترلهای پیش فرض دسترسی را دوباره بررسی کنید.

در مدل Zero Trust، چیزی به عنوان منبع قابل اعتماد وجود ندارد. مدل فرض میکند که مهاجمان احتمالی در داخل و خارج از شبکه حضور دارند. به این ترتیب، هر درخواستی برای دسترسی به سیستم باید احراز هویت، مجاز و رمزگذاری شود.

2. از انواع روشهای پیشگیری استفاده کنید.

یک مدل Zero Trust برای متوقف کردن نقضها و به حداقل رساندن آسیب آنها، به انواع روشهای پیشگیرانه متکی است.

حفاظت از هویت و کشف دستگاه هسته اصلی یک مدل Zero Trust است. نگه داشتن اعتبارنامهها و دستگاهها در وضعیت آماده حسابرسی برای دانستن اینکه چه دستگاههایی وجود دارد و چه اعتبارهایی در هر کدام وجود دارد، اولین قدم در Zero Trust است، و مشخص میکند که در اکوسیستم شبکه گسترده طبیعی و مورد انتظار است. آگاهی از نحوه رفتار و اتصال این دستگاهها و اعتبارنامهها به سازمانها این امکان را میدهد تا از چالشهای هویت موثر و احراز هویت بیشتر برای ناهنجاریها استفاده کنند.

احراز هویت چند عاملی (MFA) یکی از رایج ترین روشها برای تأیید هویت کاربر و افزایش امنیت شبکه است. وزارت خارجه به دو یا چند شواهد، از جمله سوالات امنیتی، تأیید ایمیل، متن یا تمرینات مبتنی بر منطق برای ارزیابی اعتبار کاربر متکی است. تعداد عوامل احراز هویتی که یک سازمان استفاده میکند با امنیت شبکه متناسب است. به این معنی که افزودن نقاط احراز هویت بیشتر به تقویت امنیت کلی سازمان کمک میکند.

Zero Trust همچنین از حملات از طریق دسترسی با حداقل امتیاز جلوگیری میکند، به این معنی که سازمان کمترین دسترسی ممکن را به هر کاربر یا دستگاه اعطا میکند. در صورت نقض، این امر به محدود کردن حرکت جانبی در سراسر شبکه و به حداقل رساندن حمله کمک میکند.

در نهایت، مدل Zero Trust از تقسیم بندی یک تکنیک امنیتی که شامل تقسیم محیط به مناطق کوچک برای حفظ دسترسی جداگانه به هر قسمت از شبکه برای مهار حملات، استفاده میکند. این را میتوان از طریق دستگاهها و عملکردها یا به طور موثرتر توسط هویت و کنترل گروهها و کاربران انجام داد. در صورت وقوع نقض، هکر قادر به کشف خارج از بخش خرد نیست.

مدلهای پیشگیرانه Zero Trust میتوانند از راه حلهای امنیتی ایمیل، رمزگذاری و کارگزاران امنیت دسترسی به ابر برای محافظت از اعتبارنامهها و اطمینان از اینکه چالشها و اعتماد صفر به معاملات ارائه دهنده خدمات نرم افزاری نیز کشیده میشود، استفاده کنند.

3. نظارت و کنترل در زمان واقعی را فعال کنید تا فعالیتهای مخرب را به سرعت شناسایی و متوقف کنید.

در حالی که یک مدل Zero Trust تا حد زیادی ماهیت پیشگیرانه دارد، سازمان همچنین باید قابلیتهای نظارت بر زمان واقعی را برای بهبود “زمان شکست” خود در نظر بگیرد. فاصله مهمی بین زمانی که یک مزاحم اولین دستگاه را به خطر میاندازد و هنگامی که آنها میتوانند به طور جانبی به سیستمهای دیگر حرکت کنند. شبکه نظارت بر زمان واقعی برای توانایی سازمان در تشخیص، بررسی و بهبود نفوذها ضروری است.

چالشهای هویت باید در زمان واقعی رخ دهد، همانطور که در کنترل کننده دامنه اتفاق میافتد، نه اینکه فقط ثبت شده و به SIEM منتقل شود. حملات نیروی بی رحم علیه اعتبارنامهها و حرکت مشکوک به سیستمهای حیاتی مانند کنترل کننده دامنه باید متوقف یا در صورت وقوع به چالش کشیده شوند و سپس به سیستمهای نظارتی فرستاده شوند تا در برابر سایر تهاجمات و تلاشها جمع آوری شوند.

4. مطابق با استراتژی امنیتی گسترده تر

معماری Zero Trust تنها یکی از جنبههای یک استراتژی امنیتی جامع است. علاوه بر این، در حالی که فناوری نقش مهمی در حفاظت از سازمان ایفا میکند، قابلیتهای دیجیتال به تنهایی از نقض جلوگیری نمیکند. شرکتها باید از یک راه حل امنیتی جامع استفاده کنند که شامل انواع مختلف نقاط پایانی، تشخیص و پاسخ برای اطمینان از امنیت شبکههای خود است.

شرکتها باید پروتکلهای احراز هویت قدیمی تر یا منسوخ شده مانند LDAP و NTLM را در صورت امکان بررسی و به روز کنند و “دسترسی آسان” را برای حملات هویت حذف کنند. و مطابق با توصیههای امنیتی از همان ابتدا، هنگام اعلام آسیب پذیریهای جدید صفر روز توسط فروشندگان، همه دستگاهها، خدمات، برنامهها و سیستم عامل را در اسرع وقت وصله کنید.

سرانجام، همانطور که از حملات اخیر Sunburst آموختیم، حتی به روز رسانی نرم افزاری در سیستمهای رایج میتواند به طور بالقوه باعث آسیب شود. داشتن یک برنامه جامع برای پاسخگویی به حوادث و همچنین برنامهها به تداوم و بهبود کسب و کار در هر دو طرف حوادث غیر منتظره یا نقض احتمالی کمک میکند.

منبع: crowdstrike

مقاله فوق را به رایگان دانلود کنید

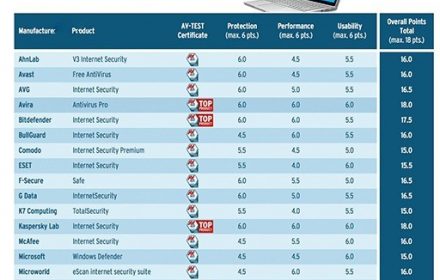

انتخاب آنتی ویروس مناسب خود با این شماره 09224971053 تماس بگیرید.

مارو در شبکه های اجتماعی خودتان به اشتراک بگذارید.