سوالاتی که باید قبل از سرمایه گذاری در مدیریت دسترسی کاربران ممتاز (PAM) بررسی شوند.

هویت و چالشهای امنیتی مدیریت دسترسی کاربران ممتاز موضوع جدیدی نبوده و تاریخ مملو از داستانهای فریبکارانه و کلاهبرداری در این زمینه است. برای مثال در جنگ تروا، یونانیان باستان برای وارد شدن به شهر ترویا سربازان خود را در اسب چوبی مخفی کردند و بدون جلب توجه وارد شهر شدند. در قرن شانزدهم نیز در فرانسه، یک شخص فریبکار بی پول، هویت، دارایی قابل توجه و همسر مردی به نام مارتین گوئر را تصاحب کرد تا اینکه مارتین گوئر واقعی چند سال بعد در شهر حاضر شد. در اوایل دهه 1900، فردریک امرسون پیترز کلاهبردار آمریکایی با تقلید چهرههای مشهور، نویسندگان و حتی رئیس جمهور و با استفاده از چکهای تقلبی، بانکهای سراسر کشور را فریب داد. این فهرست همچنان ادامه دارد.

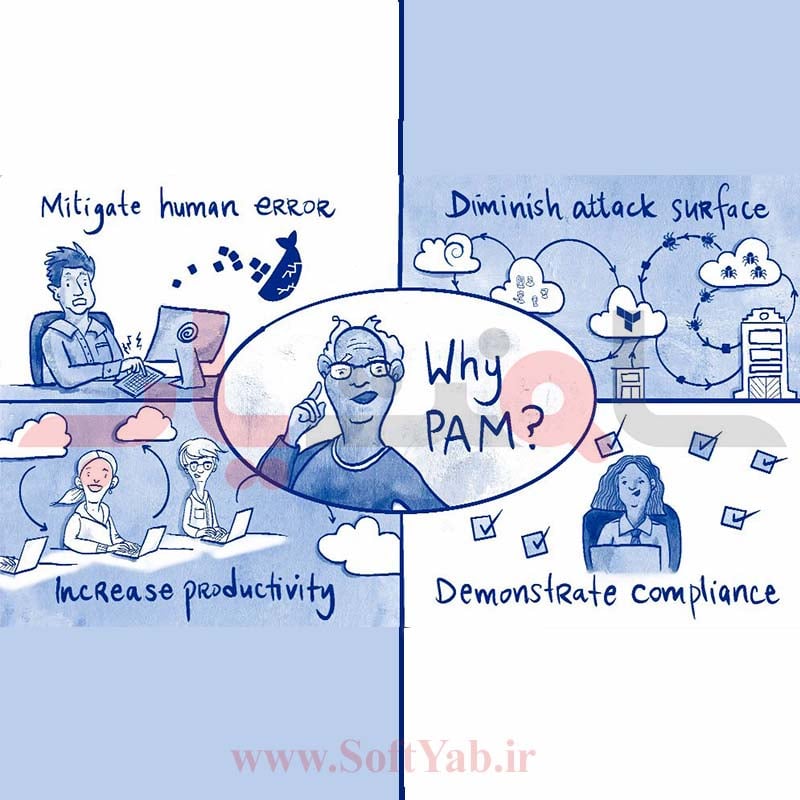

با مروری از گذشته تا به امروز، متوجه خواهید شد مسائل مربوط به هویت و دسترسی ممتاز در این شرکت تنها به دلیل روند سریع تکنولوژی دیجیتالی، مهاجرت ابری، شیوههای جدید کاری و تداوم نوآوری مهاجمان، پیچیدهتر شده است. در هر دو حمله تصادفی و هدفمند، سازش هویت و دستکاری دسترسی ممتاز به عناصر کلیدی حملات سایبری مدرن تبدیل شده است. بر اساس اتحادیه امنیتی تعریف شده هویت (IDSA) 94 درصد از سازمانها در مرحلهای نقض هویتی را تجربه کردهاند. برای از بین بردن شکافهای امنیتی، بسیاری از تیمهای امنیت سایبری برنامههای خود را با در نظر گرفتن حداقل امتیاز خطرات مربوط به هویت، توسعه می دهند و مدیریت دسترسی کاربران ممتاز در هسته استراتژی امنیت هویت خود قرار دارد.

تیم امنیتی شما نیاز به راه حلهایی دارد که میتواند به صورت انعطاف پذیر برای کمک به حفظ هویت و محافظت از دسترسی کاربران ممتاز پرخطر در محیطهای داخلی، ابری و ترکیبی به کار گرفته شود. اما اگر کسب و کار شما مانند بسیاری دیگر است، آنقدر سریع در حال پیشرفت و تغییر است، بیان نیازهای فناوری دقیق شما در طول فرآیند ارزیابی و خرید مشکل است.

در این مقاله سافت یاب، فهرست سوالات و ملاحظات کلیدی میتواند با ساده سازی فرایند ارزیابی و انتخاب فروشنده و ابزارهای مناسب فناوری برای کمک به شما در دستیابی به هویت و اهداف مدیریت دسترسی کاربران ممتاز، به تصمیم گیرندگان امنیت فناوری اطلاعات کمک کند.

در اینجا به شش سوالی که میتوان از ارائه دهندگان راهکار مدیریت دسترسی کاربران ممتاز پرسید، اشاره کرد:

1. آیا این راهکار میتواند از زیرساخت ترکیبی پشتیبانی کند؟

راهحل مناسب مدیریت دسترسی کاربران ممتاز (PAM) مجموعهای از فناوریهای ترکیبی در حال توسعه است که کارایی عملیاتی را در همه هویتها، زیرساختها و برنامههای کاربردی برای بارهای ترکیبی، چند ابر و SaaS ایجاد میکند. برای اطمینان از پوشش کامل و انطباق، به مسائل زیر توجه کنید:

- آیا این راهکار میتواند به طور یکپارچه کاربران (اعم از انسان و ماشین) را در حجم کاری داخلی، ترکیبی، چند ابر و SaaS به شیوهای کارآمد و مقرون به صرفه به منابع موجود متصل کند.

- آیا این راهکار به شما کمک میکند تا با استفاده از ابزارها و سرویسهای شناخته شده که مورد تأیید متخصصان هستند با استانداردهای انطباق مشتری و نیازمندیهای حریم خصوصی سازگار شوید.

- آیا چنین راهکاری بدون وارد نمودن کوچکترین لطمهای به میزان سود کسبوکارتان، امکان یکپارچهسازی با برنامههای فعلی و جدید یا توسعه زیرساخت را فراهم میکند.

2. آیا این راهکار میتواند از تراکنشهای متنوع پشتیبانی کرده و با اهداف تحول دیجیتالی هماهنگ شود؟

مشاغل از DevOps استفاده میکنند تا توسعه نرم افزار و اتوماسیون فرآیند روباتیک (RPA) را برای گسترش قدرت اتوماسیون به حوزه های جدید تبدیل کند. با یکپارچه سازی با اتوماسیون، اسکریپتها و رابطهای برنامه کاربردی (APIها)، راه حل مدیریت دسترسی ممتاز میتواند به شما کمک کند از مزایای افزایش کارایی و بهره وری ناشی از تحولات دیجیتالی به طور کامل استفاده کنند. پیش از خرید این راهکار حتماً موارد زیر را مورد بررسی قرار دهید:

- آیا این سامانه می تواند حجم زیادی از اعتبارنامههای تعبیه شده در DevSecOps، خدمات ابری و برنامههای سنتی را به صورت پیوسته مدیریت کند.

- آیا این سامانه امکان ایجاد یک محیط رمزنگاری شده امن (که همه اعتبارنامههای حساستان به صورت امن در آن ذخیره شوند) و مدیریت اعتبارنامههای حسابهای ویژه که به وسیله رباتهای نرمافزاری و مدیران RPA مورد استفاده قرار میگیرند را فراهم میکند.

- آیا این سامانه از قابلیت مدیریت خودکار چرخه برنامه به منظور تقویت بهرهوری و به حداقل رساندن مدت زمان تأخیرها پشتیبانی میکند.

- آیا این سامانه، مجوز استفاده از رویکرد امنیتی Just-in-time (که در آن مجوز دسترسی فقط برای یک مدت زمان از پیش تعیین شده و بر اساس نیاز تخصیص داده میشود) در حسابهای کاربری مشترک یا روش لیوان شکسته (که در آن دسترسی فوری به حساب کاربری که فرد در حالت عادی مجوز دسترسی به آن ندارد، داده میشود) را میدهد.

3. آیا تجربه کاربر با راهکار مدیریت دسترسی کاربران ممتاز در اولویت قرار دارد؟

یکی از عناصر حیاتی در بحث امنیت سازمانها مردم هستند. هر عاملی که پیچیدگی مدیریت و حفاظت از دسترسی ممتاز را افزایش دهد، ریسک بیشتری را به همراه دارد و بهره وری را کاهش داده و مانع اثربخشی آن میشود. برای سنجش تأثیر احتمالی بر تجربه دسترسی کاربران ،سوالات زیر را میتوانید بررسی کنید:

- آیا کار کردن با چنین راهکاری برای کاربران آسان بوده و علاوه بر ایجاد امنیت و توازن در بین دسترسیهای بدون مشکل و مستقیم، کنترلهای امنیت هویتی قوی را نیز به وجود میآورد.

- آیا این راهکار میتواند با نظارت و دسترسی از راه دور، بیشترین میزان تأثیر را داشته و نیازمندیهای مربوط به دسترسی را مدیریت کند.

- آیا این راهکار از قابلیتهای سرویس خودکار و گردشهای کاری خودگردان برای کمک به حفظ کارایی و بهرهوری کاربران پشتیبانی میکند.

- آیا این راهکار پیادهسازی و اجرای سامانه از طریق یک مدل مقرون به صرفه و منعطف SaaS که به کاهش بار عملیاتی و هزینههای سازمان کمک میکند، وجود دارد.

4- آیا این راهکار قابلیت مواجه با چالشهای آینده را دارد؟

شناسههای هویتی همزمان با ادغام سنسورها و فناوریهای عملیاتی به میکروسرویسها، رباتهای نرمافزاری و سرویسهای مجازی تکامل یافته و پیچیدهتر شدهاند. یک راهکار اثربخش باید قابلیت همگامسازی نیازهای امنیتی و فرصتهای تجاری دیجیتال آینده را با یکدیگر داشته باشد. پیش از خرید چنین راهکاری موارد زیر را در نظر داشته باشید:

- آیا این راهکار میتواند نقش مؤثری در خریدهای راهبردی هوش تجاری داشته و یک خطمشی قوی و محکم R&D را برای بررسی تهدیدات و همچنین موارد مورد استفاده ارایه دهد.

- آیا این راهکار به منظور بهبود کارایی، دیدگاه محققان امنیتی درباره رویکردهای نوظهور را مورد بررسی قرار میدهد.

5. آیا این راهکار قابلیت مواجه با چالشهای آتی را دارد؟

شناسههای هویتی همزمان با ادغام سنسورها و فناوریهای عملیاتی به میکروسرویسها، رباتهای نرمافزاری و سرویسهای مجازی تکامل یافته و پیچیدهتر شدهاند. یک راهکار اثربخش باید قابلیت همگامسازی نیازهای امنیتی و فرصتهای تجاری دیجیتال آینده را با یکدیگر داشته باشد. پیش از خرید چنین راهکاری موارد زیر را در نظر داشته باشید:

- آیا این سامانه میتواند نقش مؤثری در خریدهای راهبردی هوش تجاری داشته و یک خطمشی قوی و محکم R&D را برای بررسی تهدیدات و همچنین موارد مورد استفاده ارایه دهد.

- آیا این سامانه به منظور بهبود کارایی، دیدگاه محققان امنیتی درباره رویکردهای نوظهور را مورد بررسی قرار میدهد.

6. آیا این راهکار نقش مؤثری در مقابله با تهدیدات امنیتی خواهد داشت؟

بنا به توصیه آژانس امنیت ملی آمریکا سازمانها باید همواره آمادگی لازم برای مقابله با مخاطرات امنیتی را داشته باشند. یک راهکار مناسب باید تمام ارتباطات را غیرامن در نظر گرفته مگر آنکه به صراحت مورد تأیید واقع شوند. پیش از انتخاب راهکار مدنظرتان موارد زیر را بررسی کنید:

- این راهکار به منظور ایجاد امنیت در کلیه نهادهای هویتی باید روشهای دسترسی پایهای را از طریق قواعد امنیتی پویا اعمال کند.

- این راهکار باید امکان استفاده از یک رویکرد Zero Trust که احراز هویت و اعطای مجوز تطبیقی را به همراه مجموعهای از بازرسیهای غیرقابل دستکاری از کلیه فعالیتها به کار میبرد، فراهم نماید.

- این راهکار باید مخاطرات امنیتی و هزینههای مربوطه را از طریق یک چارچوب موفق که همواره در حال اصلاح است، کاهش دهد.

6. آیا این فناوری امکان پشتیبانی از یک محیط گسترده را دارد؟

از آنجا که هویت، رشته اتصال بخشهای زیرساخت اطلاعاتی و فناوری یک سازمان است، راهکار مناسب میبایست توانایی مشارکت با طیف گستردهای از برنامهها، سرویسها و تأمینکنندگان را داشته باشد. پیش از انتخاب راهکار مدنظرتان و به منظور کاهش هزینههای مربوط به انجام کارهای فنی تکراری و همچنن صرف زمان و هزینه در فناوریهای غیرقابل استفاده، موارد زیر را مورد بررسی قرار دهید:

- آیا این راهکار امکان ادغام با سایر رویکردها را به منظور حفظ ارزش داراییها و سرویسهای فناوری اطلاعات دارد.

- آیا این راهکار قابلیت یکپارچهسازی سرویسها را دارد.

- آیا این راهکار به سادگی از طریق پروتکلها و استانداردهای قابل اعتماد و پذیرفته شده نظیر SAML ،REST و OAUTH قابل ادغام است.

نتیجه گیری: سیستم PAM یکی از بهترین راهها برای یک سازمان جهت حفاظت در برابر تهدیدات خارجی و جلوگیری از دسترسی افراد مخرب به اطلاعات حساس شرکت از طریق حسابهای داخلی است. اطلاعات سازمانی دارایی بسیار با اهمیت کسب و کار میباشد و ممکن است توسط مجرمان سایبری مورد حمله قرار بگیرد بنابراین وجود یک راهکار PAM به منظور حفاظت مستمر از این اطلاعات در برابر تهدیدات هویتی، محرمانگی، یکپارچگی و دسترسپذیری یک امر ضروری است. همچنین در هنگام انتخاب راهکار PAM مدنظرتان باید به ارایهدهنده چنین سرویسی توجه ویژهای داشته و سختگیریهای لازم را به کار بگیرید. به همین جهت ما محصول Sectona را که در بررسیهای شرکت سافتیاب و بسیاری از آزمایشگاههای معتبر سربلند بوده است را به شما معرفی میکنیم.

منبع: cyberark

مقاله فوق را به رایگان دانلود کنید

لطفا جهت مشاوره در انتخاب آنتی ویروس مناسب خود با این شماره 09224971053 تماس بگیرید.

مارو در شبکه های اجتماعی خودتان به اشتراک بگذارید.