جلوگیری از نشت اطلاعات توسط کارکنان سازمان

نشت اطلاعات و افشای داده

موضوعات مورد بحث در این مقاله:

- نشت اطلاعات چیست؟

- تفاوت نشت داده و نقض داده

- زمان های وقوع نشت اطلاعات

- علت نشت اطلاعات

- راهکارهای جلوگیری از نشت اطلاعات

نشت اطلاعات چیست؟

نشت اطلاعات عبارت از انتقال غیرمجاز دادهها از درون سازمان به یک مقصد یا گیرنده بیرونی است. این اصطلاح میتواند برای توصیف دادههایی که به صورت الکترونیکی یا فیزیکی منتقل میشوند، استفاده شود. تهدیدات نشت دادهها معمولاً از طریق وب و ایمیل یا دستگاه های ذخیره داده سیار مانند رسانههای نوری، حافظههای USB، هاردهای اکسترنال و لپ تاپها رخ میدهد.

تفاوت نشت داده و نقض داده

نقض داده، اصطلاحی است که معمولاً در هنگام افشای دادههای محرمانه توسط یک عامل بیرونی از آن استفاده میشود. نقض داده شامل حملاتی است که توسط یک کاربر غیرمجاز خارجی بر روی دادهها صورت میپذیرد. این موضوع به شکلهای مختلفی مانند حملات هکری یا مهندسی اجتماعی، اجبار کارکنان جهت دسترسی به اطلاعاتی که اجازه آن را ندارند و همچنین سایر موارد اینچنینی اتفاق میافتد.

نشت داده با قرار گرفتن در معرض خسارتهای جهانی حملات سایبری به وقوع میپیوندد. به بیان دیگر در نشت اطلاعات با یک عامل داخلی مواجه هستیم. نحوه در معرض دسترسی قرار گرفتن دادهها میتواند به شکل های مختلف از جمله دسترسی نامناسب کاربر به سایت، وجود نقص در خط مشیهای امنیتی یا حتی توسعه نادرست برنامههای کاربردی و همچنین در معرض مخاطره قرار دادن اطلاعات محرمانه انجام شود. نکته اصلی این است که افشای اطلاعات میتواند توسط یک منبع داخلی یا سوءاستفاده از هرگونه نقصی در فرایندهای سازمانی ناشی شود.

زمانهای وقوع نشت اطلاعات

نشت اطلاعات میتواند در موارد زیر اتفاق بیافتد:

- در هنگام جابهجایی دادهها: نشت اطلاعات در زمانی که دادهها از یک دستگاه به دستگاه دیگری منتقل میشوند؛ مانند ایمیل، وب چت، ترافیک وب و غیره.

- در حالت ماندگاری (سکون) دادهها: نشت اطلاعات از مکان های ذخیره سازی؛ مانند سرور اشتراک فایل، سرور پایگاه داده، رایانه رومیزی یا لپ تاپ.

- در هنگام استفاده از دادهها: نشت اطلاعات از تصاویر صفحه، کلیپ بورد، چاپگرها، درایوهای USB و سایر حافظههای قابل جابهجایی.

انواع اطلاعات قابل نشت

- اطلاعات آماری: فروش روزانه، ماهیانه و سالانه، سود و زیاد، تعداد مشتریان در طول سالهای متمادی، موجودی محصولات انبار و حجم تولید روزانه محصولات.

- اطلاعات پروفایلی: مشخصات مشتریان، مشخصات کارکنان، شناسنامه محصولات، تاریخچه خرید و فروش، فعالیت کاربران.

- اطلاعات خبری، تحلیلی: وقایع سازمانی، تغییرات ساختاری در منابع انسانی و معماری زیرساخت، پیشبینی فروش و سود و زیان سالیانه، تحلیل بازار فروش، سناریوهای فروش و مدیریت مشتریان و همچنین برنامههای آتی شرکت جهت توسعه بازار.

- دانش علمی، فنی: فناوری مورد استفاده در محصولات تولیدی، فرمول ساخت محصولات و راهکارهای امنیتی مورد استفاده.

- اطلاعات دسترسی به منابع سازمان: آدرسها، آیپیها، پورتهای باز، نامهای کاربری و کلمات عبور تجهیزات.

دلایل نشت اطلاعات

- استفاده از ابزارهای ناامن جهت اشتراک گذاری اطلاعات: در حالی که شیوههای جدید و امنی برای جابهجایی اطلاعات وجود دارد اما روشهای قدیمی هنوز هم در سازمانها مورد استفاده قرار میگیرند. صرفنظر از راهکار نرم افزار به عنوان سرویس (SaaS) و راه حلهای ابری، کارمندان، پیمانکاران، شرکا و سایر افراد داخلی ممکن است از ابزارهای فیزیکی و تکنولوژی قدیمی مانند حافظه USB یا سایر تجهیزات ذخیره سازی اکسترنال، ایمیل، چاپ اسناد و غیره استفاده نمایند.

- آسیبپذیریهای سیستم: سامانههای نرم افزاری سازمان به طور مستقیم و دائمی با پایگاههای داده در ارتباط و تراکنش هستند و وظیفه افزودن، ویرایش و نمایش اطلاعات را بر عهده دارند. از این رو اجرای استانداردهای امنیتی در این سامانهها بسیار دارای اهمیت است. وجود حفرههای نرم افزاری که تهدید دسترسی غیرمجاز به اطلاعات را امکانپذیر میسازد به عنوان یک آسیبپذیری شناخته شده و یکی از علل نشت اطلاعات در سازمانها محسوب میشود. همچنین نقص فنی در تعیین میزان دسترسی کاربران به بخشهای مختلف نرم افزار موجب افزایش غیرموجه سطح دسترسی کاربران شده و در صورت خطای کاربر نیز افشای اطلاعات اتفاق خواهد افتاد.

-

فناوری اطلاعات: در حالی که بسیاری از سازمانها دارای ابزار و زیرساختهای مناسب و همچنین آئین نامههای معین برای خدمات فناوری اطلاعات هستند اما با این حال، همیشه کارمندان از قوانین پیروی نمیکنند. آنها به دلایلی همچون فرایندهای دست و پا گیر یا خدمات ناکافی فناوری اطلاعات از راهکارهای میانبر استفاده نموده.و به اصطلاح موجب ایجاد «سایه فناوری اطلاعات» میشوند که میتواند منجر به نشت جدی اطلاعات شود.

- دام فیشینگ: فیشینگ یک روش محبوب برای هکرها جهت دسترسی غیرمجاز به اطلاعات سازمانها محسوب میشود. بر اساس اخبار ارایه شده، حملات مهندسی اجتماعی در یک سوم (۳۳ درصد) موارد نشت اطلاعات نقش دارند. اگرچه حمله فیشینگ به عنوان یک عامل بیرونی به حساب آمده و جزو موارد نقض داده قلمداد میشود اما خطای کاربر انسانی در به دام حملات فیشینگ افتادن، به عنوان عامل داخلی محسوب شده و از این لحاظ فیشینگ را میتوان رخداد نشت داده دانست. در حالی که سیستم عاملها و ایمیلها روز به روز امنتر شده و بیشتر تهدیدهای شناخته شده را مسدود میکنند، با این وجود باز هم در هر سازمان کارمندانی وجود دارند که بر روی لینک های مخرب موجود در ایمیلها کلیک کرده یا فایلهای پیوستی آلوده را باز و اجرا میکنند.

راهکارهای معمول فیشینگ عبارتند از: - فیشینگ فریبنده

- وبسایتهای جعلی

- تروجان و بدافزارها

- فیشینگ تلفنی (ویشینگ)

- فیشینگ پیامکی (اسمیشینگ)

- فیشینگ درگاههای پرداخت

- کارمندان سازمان: هر سازمانی ممکن است کارکنان پرمخاطرهای داشته باشد؛ کارمندانی که به راحتی در کلاهبرداریهای سایبری مورد سوءاستفاده قرار میگیرند و افرادی که به علتهای مختلف ناراضی هستند. این در حالی است که بعضی از همین کارمندان پرخطر با توجه به سمت و شغل خود دارای سطح کاربری بالا و امتیازات دسترسی زیادی هستند؛ یعنی اینکه کنترل و قدرت زیادی بر اطلاعات بسیار حساس دارند. گزارشها بیانگر آن است که ۱۵٪ از تخلفات، شامل نوعی سوءاستفاده توسط کاربران مجاز است. یکی از مهمترین موارد آن سوءاستفاده از سطوح دسترسی به اطلاعات سازمانی بوده است.

کارمندان دارای سطح دسترسی بالا به دادهها به دلایلی مانند آموزش ناکافی و در نظر نگرفتن ارتباط بین روحیات و تواناییهای افراد و نیز جایگاههای شغلی، مخاطرات زیر را در خصوص نشت دادهها بر اثر خطاهای عمدی یا سهوی رقم می زنند: - به اشتراک گذاری اطلاعات محرمانه سازمان

- ارسال اطلاعات سازمان به گیرندگان غیرمجاز

- از کار انداختن سرویسهای امنیتی سازمان

- افزایش سطح دسترسی کاربران غیرمجاز

- امکان پذیر نمودن اجرای حملات فیشینگ

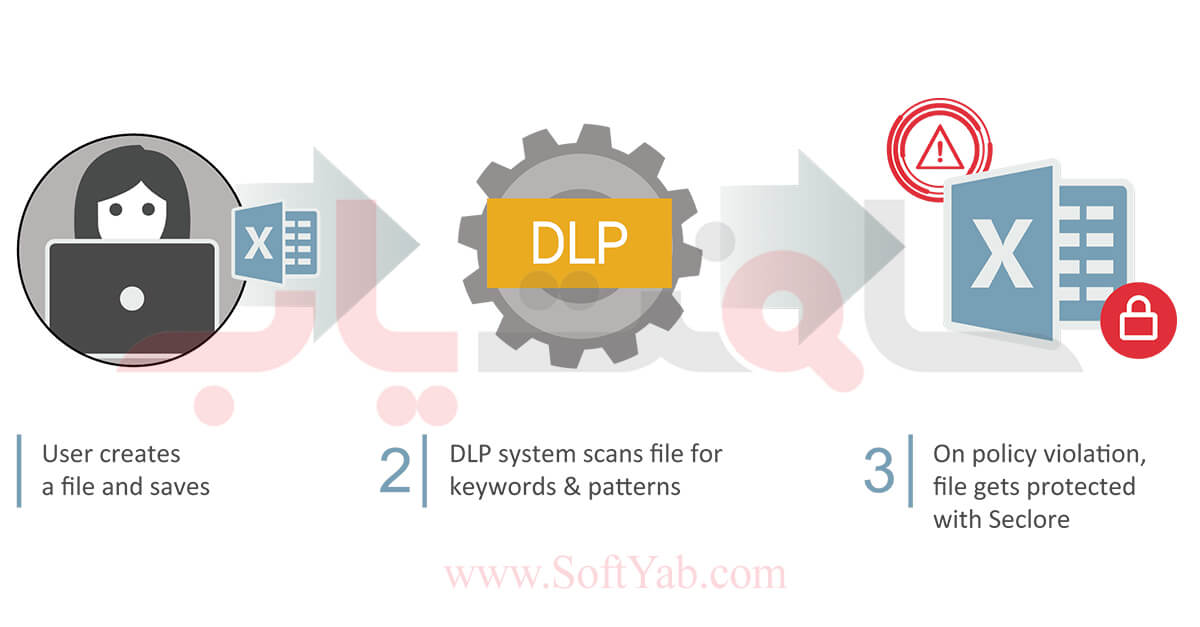

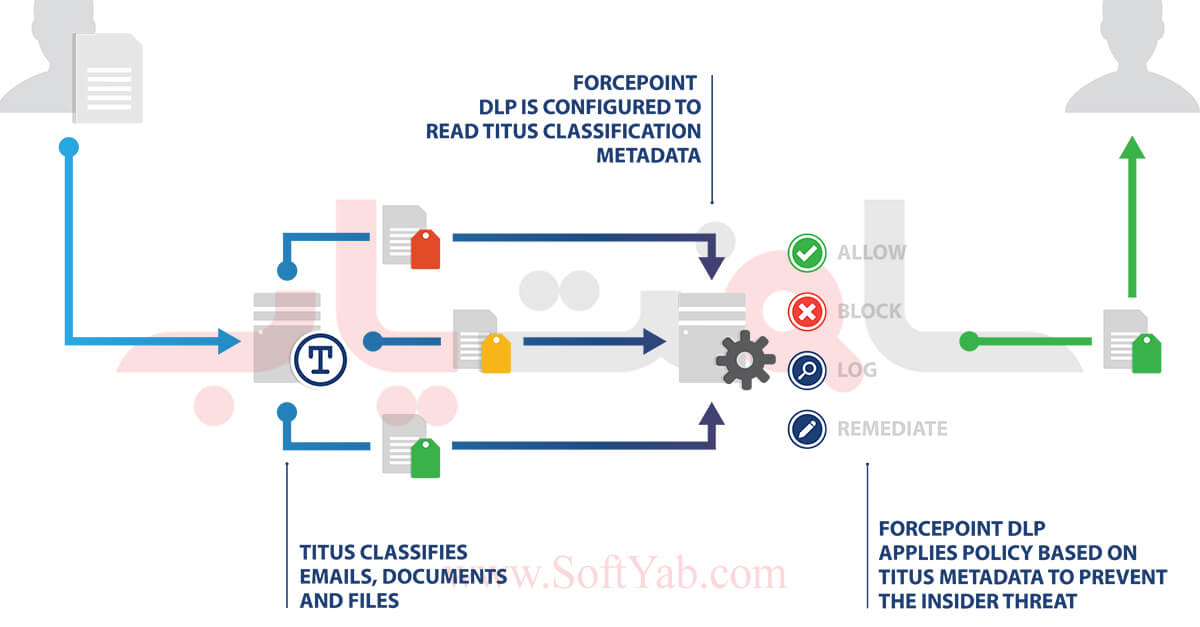

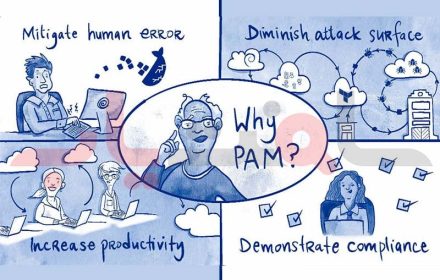

راهکارهای جلوگیری از نشت اطلاعات

- رمزنگاری اطلاعات انتقالی: هر گونه اطلاعات حساس که از شبکه سازمان خارج میشود باید رمزنگاری شود. برای این کار نیاز به برنامههایی است که از پروتکلهای رمزنگاری مطمئن جهت رمز کردن اطلاعات انتقالی استفاده کنند. اطلاعات رمزنگاری شده در صورت افشا خسارتی به همراه نخواهند داشت.

- حفاظت از نقاط انتهایی: نقاط انتهایی، تجهیزاتی هستند که کارمندان از آن برای انجام وظایف کاری شان استفاده میکنند؛ مانند رایانههای رومیزی، لپ تاپها و تلفنهای همراه هوشمند. مالکیت معنوی و دادههای حساسی که در این تجهیزات وجود دارد، از اهمیت بسیار زیادی برخوردار است. راه حلهای موجود به مدیران امکان میدهند تا دستگاههای مورد استفاده را کنترل کرده و همچنین مشاهده کنند چه زمانی از آنها استفاده شده و چه فردی نیز به آنها دسترسی پیدا کرده است. تمامی کارکنان باید از سیاستهای امنیتی حاکم بر استفاده از این دستگاهها به خوبی آگاه بوده و ملزم به رعایت آنها شوند چرا که بیشتر کارمندان، اطلاعات حساس سازمانی مانند مکاتبات ایمیلی یا اسناد را در تلفنهای هوشمند و رایانههای خود ذخیره میکنند. خط مشی امنیتی سازمان باید شامل مواردی مانند میزان پیچیدگی کلمه عبور، فعال شدن قفل صفحه نمایش رایانه بعد از یک مدت زمان مشخص و سایر الزامات مدنظر سازمان باشد.

- کنترل محتوای ایمیل: از آنجا که کاربران، اغلب اطلاعات و اسناد محرمانه را از طریق ایمیل ارسال میکنند بنابراین پتانسیل بالایی برای نشت اطلاعات وجود دارد. استفاده از سرویسهای فیلتر کردن محتوا این امکان را میدهد تا تهدیدات احتمالی را بررسی کنید. متن، نصاویر و پیوستهای ایمیل میتوانند نشت های احتمالی مشخص کنند. همچنین در صورت تلاش کاربران برای ارسال اطلاعات محرمانه به خارج از سازمان، به مدیران هشدار لازم داده خواهد شد.

- فایروال های هوشمند: علاوه بر ایمیل، استفاده از پیام رسانها و شبکههای اجتماعی میتواند امنیت دادههای سازمان را به مخاطره اندازد. فایروالها میتوانند از رایانههای شخصی و کل شبکه در برابر تهدیدات امنیتی محافظت کنند. آنها همچنین میتوانند بر ضد نشت احتمالی دادهها، دسترسی غیرمجاز یا رفتارهای مخرب به صورت خودکار اقدام کنند. این کار با اطلاع رسانی به مدیر یا مسدود کردن درخواست کاربر انجام میشود.

- ارزیابی مجوزهای امنیتی: بسیاری از کسب و کارها به مراتب بیش از آنچه که کارمندان نیاز دارند به آنها امکان دسترسی میدهند. استفاده از رویکرد Zero Day یا همان روز صفر به تخصیص و اعمال مجوزهای دسترسی کمک زیادی میکند. اعتماد صفر به این معنا است که افراد فقط به موارد مورد نیاز روزمره شان دسترسی باید داشته باشند. این روش به شما امکان می دهد مقیاس نشت اطلاعات را بسیار محدود کرده و از دسترسی کارمندان به دادههای حساس جلوگیری نمایید. مجوزهای امنیتی فعلی خود را می بایست بررسی کرده و ببینید چه شخصی به چه چیزی دسترسی دارد. سپس سیاست های لازم را ایجاد نموده تا دسترسی کارمندان فقط محدود به مواردی شود که برای انجام کارشان به آن نیاز دارند. در صورت مشاهده عملکرد غیرعادی توسط کارمندان، سیستم امنیتی سازمان باید هشدارهای مناسب را صادر کند.

- پشتیبان گیری امن: با توجه به اینکه تهیه نسخ پشتیبان از اطلاعات مهم، یک وظیفه اساسی در هر سازمانی است بنابراین نگهداری آنها نیز اهمیت بسیار زیادی دارد. نسخههای پشتیبان، آسیبپذیر بوده و غالباً در مقابل تغییرات حساس هستند. نسخههای پشتیبان باید مانند اسناد اصلی سازمان رمزنگاری شوند. همچنین باید حتماً اطمینان حاصل شود که سرورهای حاوی نسخه پشتیبان از طریق اینترنت در دسترس نباشند. این کار تلاش برای افشای اطلاعات محرمانه را با مشکل مواجه میسازد.

- آموزش کاربران: سازمانها معمولاً تصور میکنند کارمندانشان میدانند چه اطلاعاتی محرمانه بوده و قابل اشتراک گذاری نیستند. گزارشها حاکی از آن است که کارمندان در بسیاری از موارد متوجه نیستند رفتار آنها باعث افشای اطلاعات محرمانه سازمان شده و ممکن است بقای آن را با مخاطره مواجه سازد. لازم است به کارمندان در خصوص خطرات نشت اطلاعات آموزشهای لازم داده شود. مدیران باید این آموزشها را به عنوان بخشی از روند بلوغ کاری و ارتقای رتبه کارکنان خود در نظر بگیرند.

لطفا جهت مشاوره در انتخاب محصول امنیتی مناسب خود با این شماره 09224971053 تماس بگیرید.

مارو در شبکه های اجتماعی خودتان به اشتراک بگذارید.